关于 DNS 的原理,这里不在做说明,你只需要知道他是 53 UDP 端口即可,以及 Wireshark 走的协议是什么样的

Read more

一直以来,我以为所谓的拟态防御就是通过机器学习研究人与人之间的动态行为,但了解了网上一些有关拟态防御的文章和比赛原题后,发现与我想的有很大出入,863计划中的“网络空间拟态防御理论及核心方法”,里边研发人员所提出的动态异构冗余体制架构,将未知的转向已知的一个过程,再转向概率极小事件,也就是 unknown+unknown+unknown=>uncertain threat,通过这种架构,系统不再依赖于单一的静态防御,而是借助动态变化来让攻击者难以找到可利用的固定漏洞。系统通过持续改变自身的运行环境,包括操作系统、软件版本、网络协议甚至硬件架构等,增加了攻击的难度。每一个“unknown”代表系统中的不同维度的不确定性,通过多样性和随机性的引入,逐渐将未知风险控制在一定范围内,并最终将攻击成功的概率压缩至极低水平,这在打攻防的时候会有很大优处,有一定的概率渗透不进系统。

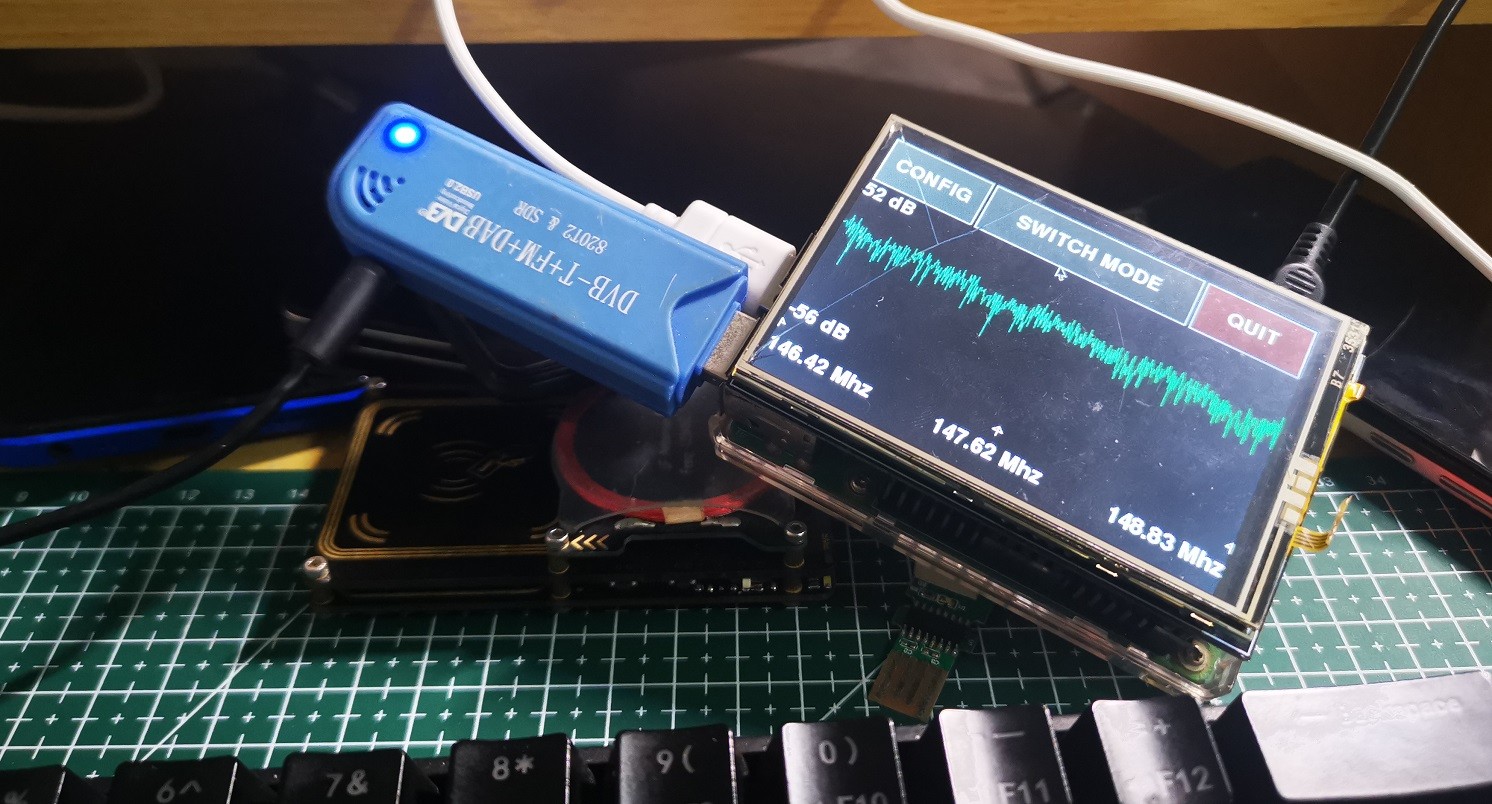

中文:基于OpenBTS的GSM短信基站实验

搭建教程已略(网上一搜一大把),这是一篇长坑,后面会慢慢补,因为我不是通信专业的,所以有些地方写的不好还请见谅

HackTheBox - Administrator Writeup

Here's something encrypted, password is required to continue reading.

Read moreHere's something encrypted, password is required to continue reading.

Read moreHere's something encrypted, password is required to continue reading.

Read moreHere's something encrypted, password is required to continue reading.

Read moreHackTheBox - Bucket Writeup [2020]

Here's something encrypted, password is required to continue reading.

Read more中文:GSM/SMS实验网络基站短信嗅探实验

这技术很早以前就有了,记得当时还可以用OpenBTS进行短信发送。。。

写出来第一个目的是为了看看还能不能嗅探到短信,其次是重温下 GSM 网络的相关知识,温故而知新嘛,不喜勿喷,如有错误还请指出。